SEGURIDAD Y PROTECCIÓN

Seguridad y Protección

La seguridad y protección en el ámbito de la informática y la tecnología es fundamental para garantizar la integridad, confidencialidad y disponibilidad de datos, sistemas y redes. En un mundo cada vez más conectado, la seguridad cibernética se ha convertido en una preocupación crítica, ya que las amenazas y los ataques cibernéticos son cada vez más atractivo.

- El Ambiente de Seguridad:

Es una disciplina de la informática que se encarga de proteger la privacidad e integridad de la información almacenada en un sistema informático. Como objetivo garantizar la integridad, disponibilidad y confidencialidad de la información de una entidad en un sistema.

- Pérdida de Datos:

Una pérdida de datos o pérdida de información (porque la información son, en definitiva, datos) se produce, por lo tanto, cuando los datos ya no son accesibles o inteligibles (tanto por los humanos como por las máquinas) o cuando su eliminación es definitiva, es decir, son irrecuperables.

- Intrusos:

Se considera a un intruso como cualquier persona que intente interrumpir o hacer mal uso del sistema; los sistemas informáticos se apoyan en los Sistemas de Detección de Intrusos, para prepararse del mal manejo y del uso indebido de la información de una organización.

- Famosos fallos de Seguridad del sistema Operativo:

- El gusano de Internet:

Un gusano informático es un malware que se reproduce y se propaga a través de las conexiones de red. El gusano informático no suele infectar los archivos de ordenador, sino que infecta otro ordenador de la red. Esto lo hace el gusano que se replica a sí mismo.

- Ataques genéricos a la seguridad:

Los tipos más comunes de malware son: virus, gusanos, troyanos, spyware, ransomware, adware y scareware. El phishing o suplantación de identidad es una técnica cuyo objetivo es robar información privada de los usuarios haciéndose pasar por una fuente confiable (por ejemplo, un sitio web).

- Virus:

Un virus informático es una aplicación o código malintencionado que se emplea para ejecutar actividades destructivas en un dispositivo o red local. La actividad malintencionada de este código puede dañar el sistema local de archivos, robar datos, interrumpir servicios, descargar más malware o cualquier otra acción que esté codificada en el programa. Muchos virus simulan ser programas legítimos para convencer a los usuarios de que los ejecuten en su dispositivo, insertando así la carga útil del virus.

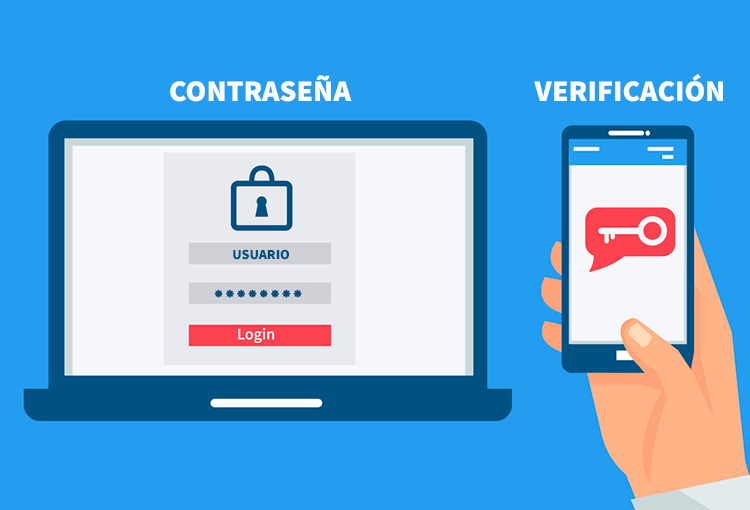

- Autentificación del usuario:

La autenticación es la capacidad de demostrar que un usuario o una aplicación es realmente quién dicha persona o aplicación asegura ser. Por ejemplo, considere el caso de un usuario que se conecta a un sistema especificando un ID de usuario y una contraseña.

- Contraseñas:

Una contraseña es un conjunto de caracteres utilizados para acceder a información reservada en un sistema, servicio, sitio web, computador o a un dispositivo móvil.

- Criptografía:

Técnicas de comunicación e información seguras derivadas de conceptos matemáticos y cálculos basados en reglas llamados algoritmos, para transformar los mensajes en formas difíciles de descifrar.

- Criptografía Convencional:

La criptografía convencional, a menudo denominada criptografía clásica, se refiere a técnicas de cifrado que han sido utilizadas durante siglos antes de la aparición de la informática. Estas técnicas se basan en principios matemáticos y operaciones simples para ocultar la información a través de la transformación de los datos en una forma ilegible para cualquier persona que no tenga el conocimiento necesario para descifrarla.

- Dominios de protección:

Es una colección de activos uniformemente protegidos, típicamente bajo una única autoridad. Los dominios de seguridad se utilizan para diferenciar entre zonas en el sistema de información. Cada activo pertenece a un dominio de seguridad.

- Componentes de los Dominios:

- Dominio de Red (Network Domain)

- Dominio de Subred (Subnet Domain)

- Dominio de Grupo de Trabajo (Workgroup Domain)

- Dominio de Servidor (Server Domain)

- Dominio de Active Directory (Active Directory Domain)

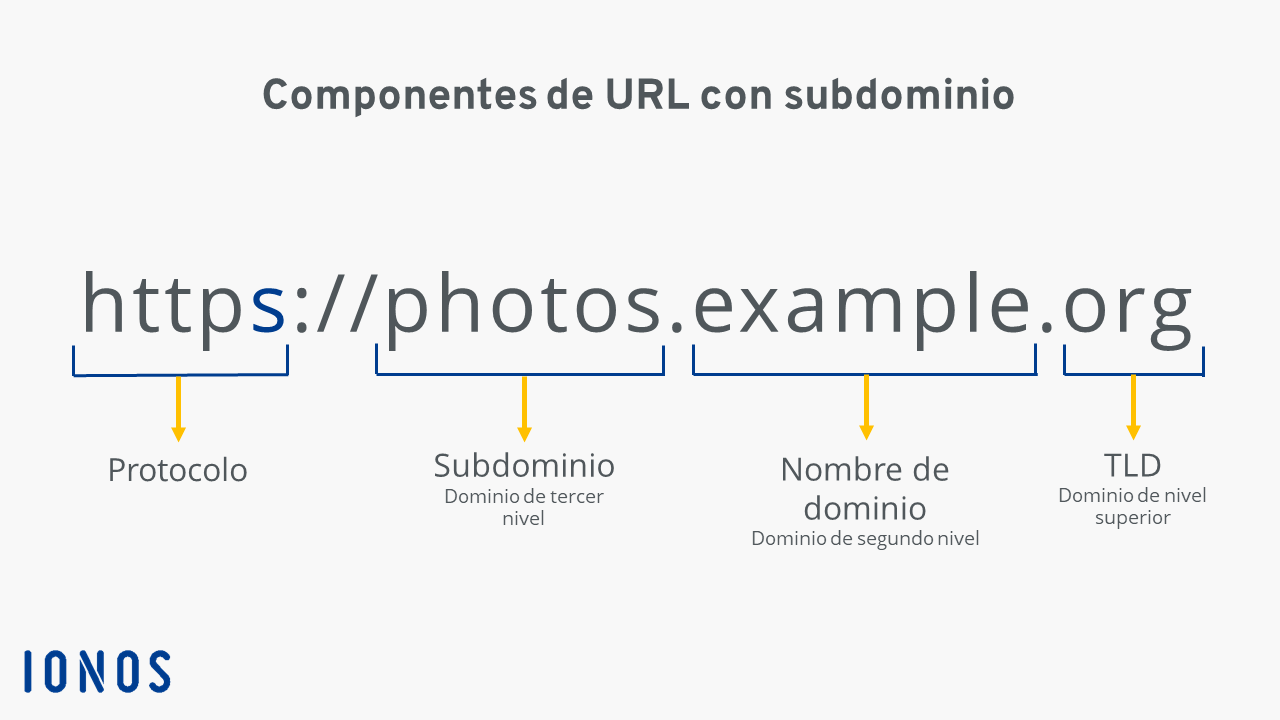

- Dominios de Red:

Los dominios de red se refieren a áreas específicas de una red en la que se pueden agrupar dispositivos y recursos relacionados con el propósito de administrar, organizar y controlar eficientemente la red. Estos dominios ayudan a simplificar la administración ya aplicar políticas de seguridad y acceso de manera más efectiva.

- Tipos de seguridad de red:

- Firewalls

- Antivirus y Antimalware

- Control de Acceso

- Seguridad de la Capa de Transporte

- Redes Privadas Virtuales (VPN)

- Detección y Prevención de Intrusiones (IDS/IPS)

- Tipo de seguridad al acceso a páginas de Internet:

- Protocolo HTTPS

- Certificados SSL/TLS

- Autenticación de dos factores (2FA)

- Cifrado de extremo a extremo

- Captcha y pruebas de no-robot

- Firewalls y filtros de contenido

- Matriz de acceso:

Una matriz de control de acceso es un documento que visibiliza quiénes tienen acceso a qué plataformas y al mismo tiempo, qué pueden hacer una vez adentro. Esto, con el objetivo de proteger la información crítica y confidencial que puede verse en riesgo si no se limita, documenta, comunica ni controla formalmente.

- Lista de acceso:

- Listas de Control de Acceso (ACL)

- Listas de Control de Acceso de Rutas (RLACL)

- Listas de Control de Acceso de Red (NACL)

- Listas de Control de Acceso de Firewall (FWACL)

- Listas de Control de Acceso de Sistemas de Gestión (SMACL)

- Listas de Acceso a Sistemas Operativos (OSACL)

- Capacidades:

Se refiere a las habilidades o funcionalidades de un sistema, software, dispositivo o componente tecnológico. Estas capacidades determinan lo que un sistema o dispositivo puede hacer y cómo puede interactuar con otros sistemas o usuarios.

- Modelos de protección de control de acceso:

Los modelos de protección de control de acceso son sistemas y enfoques utilizados para controlar quién tiene permiso de acceder a recursos, datos o sistemas en un entorno de seguridad. Estos modelos definen cómo se autoriza y autentica a los usuarios y cómo se gestionan los derechos de acceso.

- Demonios:

Se refiere a un programa o proceso que se ejecuta en segundo plano en un sistema operativo, generalmente de forma continua y sin intervención directa del usuario. Los demonios desempeñan diversas funciones y tareas en un sistema informático.

Comentarios

Publicar un comentario